ИБ (11) - Лекция №2 - Угрозы безопасности АСОИиУ

Угрозы безопасности АСОИиУ

Состав систем:

- аппаратные средства;

- программные средства;

- сами данные (данные в зашифрованном виде с юридической точки зрения считаются программой);

- персонал, обслуживающий систему.

Для описания и изучения злоумышленника строится специальная модель нарушителя. О ней будет рассказано потом.

Несанкционированный доступ

Наиболее распространённый вид нарушений информационной безопасности. Суть НСД состоит в получении злоумышленником доступа к объекту в нарушение правил разграничения доступа.

Основные каналы НСД:

- все штатные каналы (терминалы пользователей, операторов системы, средства отображения и документирования информации), а также каналы связи при их использовании нарушителями плюс законными пользователями при превышении полномочий;

- технологические пульты управления;

- линии связи между аппаратными средствами;

- побочные электромагнитные излучения от аппаратуры, линий связи, сетей электропитания и заземления - ПЭМИН (побочные электромагнитные излучения наводки).

Подходы к обеспечению безопасности

Фрагментарный

Направлен на противодействие определённым угрозам в заданных условиях. Например, антивирус против вирусов;

Комплексный

Направлен на создание защищённой среды обработки информации, объединяющей в единый комплекс разнородные меры противодействия угрозам. Организация такой защищёной среды позволяет гарантировать определённый уровень безопасности автоматизированной системы.

Но у этого подхода есть недостаток - он вносит ограничение на свободу пользователей. Он становится чувствительным к ошибкам инсталляции и настройки средств защиты. Также является сложным в управлении.

Этапы создания системы защиты:

- выявление числа угроз;

- планирование системы защиты;

- реализация системы;

- сопровождение системы.

Политика безопасности

Это набор норм, правил и практических рекомендаций, документов, на которых строится управление, защита и распределения информации в автоматизированной системе.

Она:

- регламентирует эффективную работу средств защиты системы;

- реализуется комплексом организационных мер, физическими и программно-техническими средств. Определяет архитектуру системы. Определяется способом управления доступом;

- носит индивидуальный характер и зависит от конкретной технологии и используемых средств.

Два вида политики безопасности:

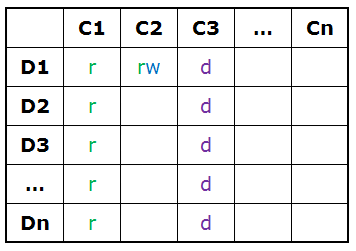

- 1) избирательная (дискреционная) - администратором определяется множество разрещённых отношений доступа, задаваемое матрицей доступа:

Полномочная

Или мандатная - совокупность правил предоставления доступа, определённых на множестве атрибутов безопасности субъектов и объектов, например в зависимости от метки конфиденциальности информации и уровня допуска пользователя.

Полномочное управление доступом подразумевает:

- все субьекты и объекты системы однозначно идентифицированы;

- каждому объекту системы присвоена метка конфиденциальности, определяющая ценность содержащейся информации. Чем важнее объект, тем выше метка его конфиденциальности;

- каждому субъекту присвоен определённый уровень допуска, определяющий максимальное значение метки конфиденциальности информации объектов, к которым субъект имеет доступ.

Метки конфиденциальности:

- доступно всем;

- секретно;

- совершенно секретно;

- особой важности.

Разработка системы безопасности

Меры, используемые при разработке системы безопасности:

- морально-этические;

- правовые, законодательные, юридические;

- административные, организационно-административные;

- физические, технические;

- программно-аппаратные. Чаще всего, реализуются криптографическими методами.